Por Marco Preuss

Cada persona es única

Desde la forma en que caminas hasta el latido de tu corazón, tu cuerpo es único, y la industria de la identificación lo quiere utilizar. Esto no es porque sean espeluznantes, sino porque en los últimos años el mundo ha descubierto que los enfoques tradicionales para confirmar las identidades, particularmente en línea, ya no funcionan.

Un atacante decidido y con herramientas sofisticadas, o incluso un oportunista poco cualificado que ha comprado algún malware en la web, puede descubrir que es preocupantemente fácil piratear las cuentas en línea de la gente y llenar un carrito con los datos de la tarjeta de crédito y más. Esto sucede especialmente si la contraseña de la víctima es «contraseña» o el nombre de su pez dorado mascota y la ha utilizado unas 20 veces durante en el último año. Las empresas en línea ya han sufrido lo suficiente, y lo mismo los clientes. Tener que crear y recordar contraseñas cada vez más enrevesadas no es la respuesta. Es como seguir una dieta nutritiva pero complicada de mantener. Sabes que es buena para ti, pero pasar 20 minutos al día limpiando el exprimidor disminuirán el atractivo de tener la piel brillante y sentirte repleto/a de energía. Una seguridad fuerte requiere comodidad y simplicidad, al menos para el usuario.

Así que la industria de la identificación y las organizaciones que dependen de una autenticación e identificación precisas, incluidos los bancos, las empresas de asistencia sanitaria, las empresas de tecnología y agencias gubernamentales como el control de fronteras han empezado a explorar otras opciones, muchas de ellas centradas en, sobre o alrededor de nuestros cuerpos.

Cuerpos y tecnología: ¿dentro o fuera?

Existen, a grandes rasgos, dos tipos de enfoques: en el primero, la tecnología se sitúa fuera del cuerpo y utiliza aspectos del cuerpo que son totalmente únicos para cada persona y, en el segundo, la tecnología se sitúa en el interior del cuerpo: diminutos microprocesadores implantados bajo la piel.

Veamos el primero de los enfoques.

Los rasgos pueden confirmar que eres definitivamente tú, particularmente en el mundo digital, incluyen: tu cara, tus huellas digitales, tus ojos, tu oído, tu patrón de venas, tus latidos, tu forma de andar, cómo escribes y tu voz. La tecnología los traduce en datos binarios y los utiliza para autorizar el acceso a tus cuentas en línea, dispositivos digitales y más, o con fines de identificación, como es el caso de los pasaportes. Es un método que no supone ningún tipo de esfuerzo por parte del usuario, y que seguro e inequívoco para la organización. No más contraseñas molestas. Así de fácil.

Lo malo es que no es tan sencillo.

Principales identificadores biológicos

Ojos: el análisis del iris ha tomado ahora el relevo en gran medida frente al análisis de la retina (utilizando el patrón de las venas en la parte posterior del ojo). Como la mayoría de los demás identificadores biométricos, el iris es único para cada individuo y no cambia con el tiempo. Sin embargo, el coste y el equipo necesarios para aplicar esta biométrica suponen que, hasta la fecha, haya sido utilizada principalmente por empresas, y para el acceso a instalaciones físicas en particular. El CERN, donde se encuentra el Gran colisionador de hadrones, utiliza el análisis del iris para controlar el acceso al centro, por ejemplo. No obstante, esta tecnología ya comienza a incluirse en los teléfonos inteligentes, El Galaxy Note7 de Samsung, algunos teléfonos Lumia Windows y Fujitsu, así como algunos dispositivos iOS pueden incorporar ahora este tipo de análisis. Sin embargo, en 2015, un investigador conocido como Starbug afirmó que había conseguido falsificar la tecnología de reconocimiento del iris extrayendo los datos del iris de una fotografía en línea de la Canciller alemana, Angela Merkel.

Huellas dactilares: probablemente el reconocimiento biométrico de huellas dactilares más conocido y utilizado se popularizó después de que Apple lo introdujese en los teléfonos móviles en 2013. A un día del lanzamiento, Starbug anunció que había comprometido con éxito esta función, creando un «dedo» falso a partir de las huellas dactilares detectadas en el teléfono.

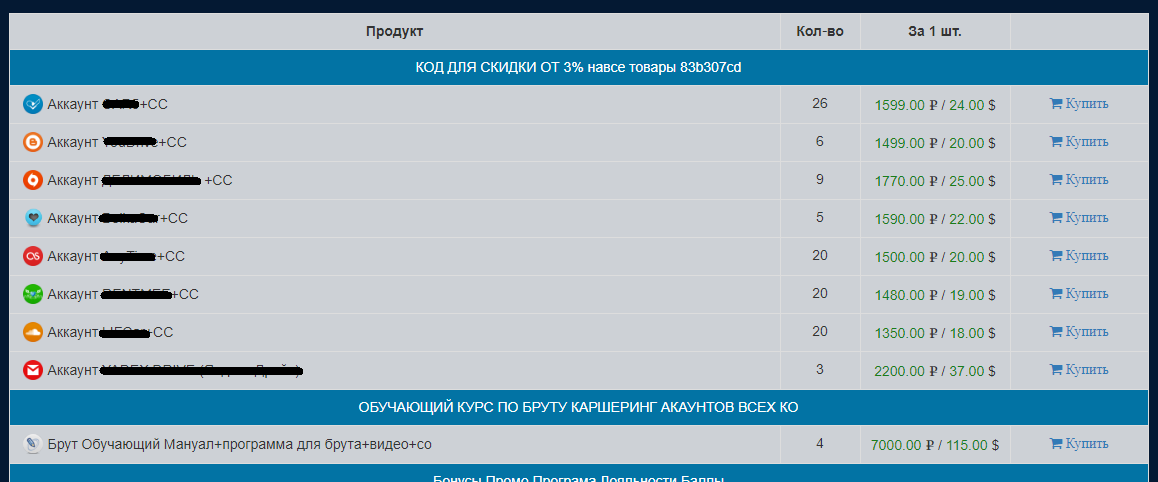

Manos: puede incluir la geometría tridimensional de un dedo o una mano, así como el patrón de las venas de una mano o un dedo. El banco Barclays ha introducido el reconocimiento de las venas de los dedos para sus clientes corporativos, y más de 80 000 cajeros automáticos biométricos en todo Japón identifican ahora a los titulares de las cuentas mediante el análisis de las venas de la palma o del dedo. También se ha introducido en otros lugares de Extremo Oriente y Europa. Otras partes del rostro que pueden utilizarse como marcadores biométricos son la forma de la oreja o un análisis más amplio de los rasgos o patrones faciales. En la actualidad, las consolas Xbox ONE y Playstation 4 de Microsoft utilizan estos marcadores. Y aunque no hay indicios de que estos marcadores hayan sido comprometidos con éxito, hay pruebas de que están empezando a atraer la atención de los delincuentes cibernéticos.

La reciente investigación realizada por Kaspersky Lab sobre la comunidad criminal descubrió al menos doce vendedores que ofrecían dispositivos procesadores de tarjetas capaces de robar las huellas dactilares de las víctimas. Se han descubierto al menos tres dispositivos de investigación que podrían obtener ilegalmente datos de los sistemas de reconocimiento de las venas de la palma de la mano y del iris. Los investigadores también descubrieron debates en la comunidad en línea sobre el desarrollo de una aplicación móvil para «máscaras faciales falsas». Tal aplicación permitiría a un atacante tomar la foto de alguien de Internet y utilizarla para engañar a un sistema de reconocimiento facial.

Latidos del corazón: se trata de un área muy reciente. Hay varios productos en desarrollo, uno de los cuales es Nymi, una pulsera que puede confirmar la identidad de una persona a través de los impulsos eléctricos únicos generados por los latidos de su corazón. En agosto de 2015, Nymi y Mastercard anunciaron que habían realizado el primer pago móvil autenticado por latido del corazón en la vida real. Todavía demasiado pronto para evaluar la vulnerabilidad de este enfoque en materia de seguridad.

Voz: el reconocimiento de voz ya se utiliza ampliamente en los servicios financieros, principalmente junto con otros métodos de autenticación. Se trata de un proceso sofisticado y complejo que implica el análisis de muchos parámetros y patrones, incluyendo entonaciones, defectos naturales del habla, orden de las palabras y más, para luego compararlos entre sí.

La profundidad del análisis y el enorme volumen de datos que deben de procesarse significa que el riesgo de que la identificación de la voz se vea comprometida por los atacantes sea en realidad bastante bajo. Sin embargo, los expertos de Kaspersky Lab creen que esto podría cambiar. A finales de 2016, Adobe anunció una nueva tecnología de edición de voz, Voco, que permitiría a los usuarios crear y alterar las grabaciones de voz utilizando tan solo 20 minutos de conversación. Ya existen soluciones similares, pero no hacen el proceso tan fácil. Si a esta tendencia se añade la creciente base de datos de grabaciones de voz recogidas por los nuevos dispositivos de conexión doméstica, como el Echo Dot, la amenaza de que un atacante recoja suficientes datos para recrear la voz de alguien de forma que convenza a los sistemas de autenticación ha pasado a ser algo mucho más realista.

Forma de caminar, estilo de escritura y otros «patrones biométricos de comportamiento»: estos se utilizan a menudo en conjunto con otras métricas, proporcionando una inteligente capa adicional de seguridad. La forma de caminar mide la postura, la velocidad, la longitud de las zancadas y el movimiento de los pies, las piernas y los brazos en movimiento, entre otras cosas, pero el mayor interés se centra en el uso de la forma única de interacción de las personas con sus dispositivos informáticos como, por ejemplo, el estilo de escritura y el movimiento del ratón. Kaspersky Lab es una de las organizaciones que implementan estas tecnologías.

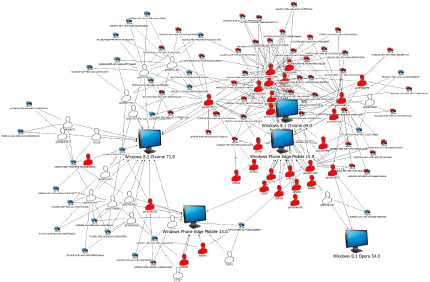

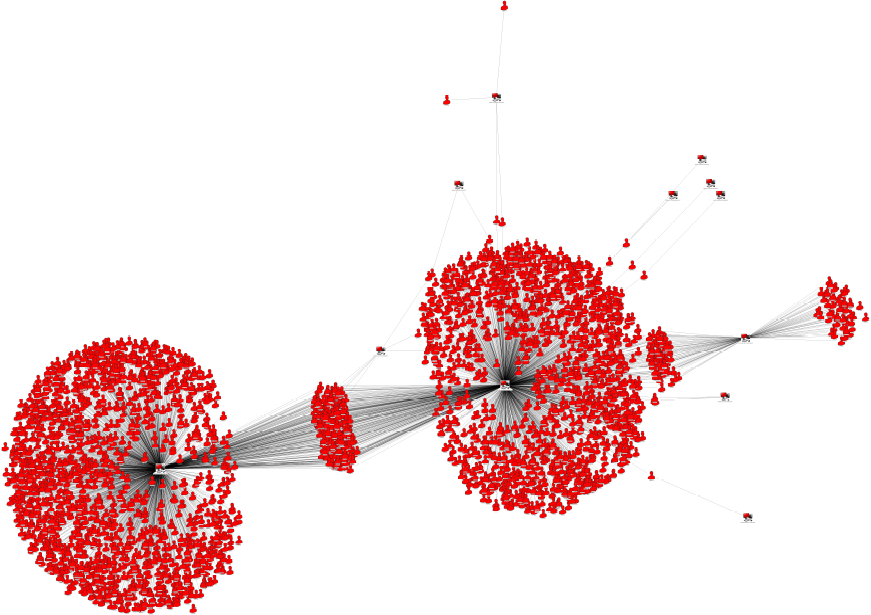

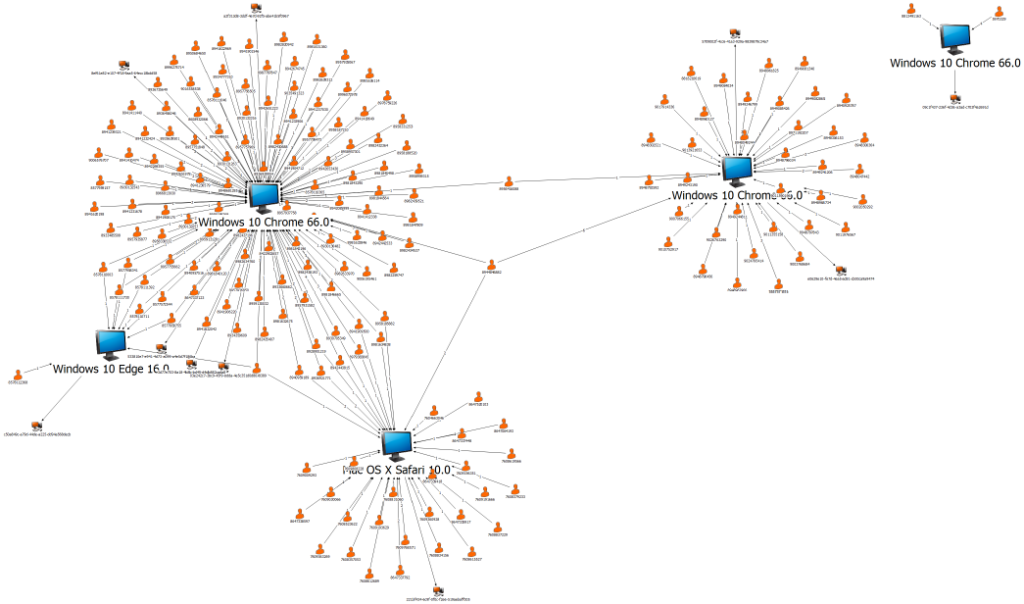

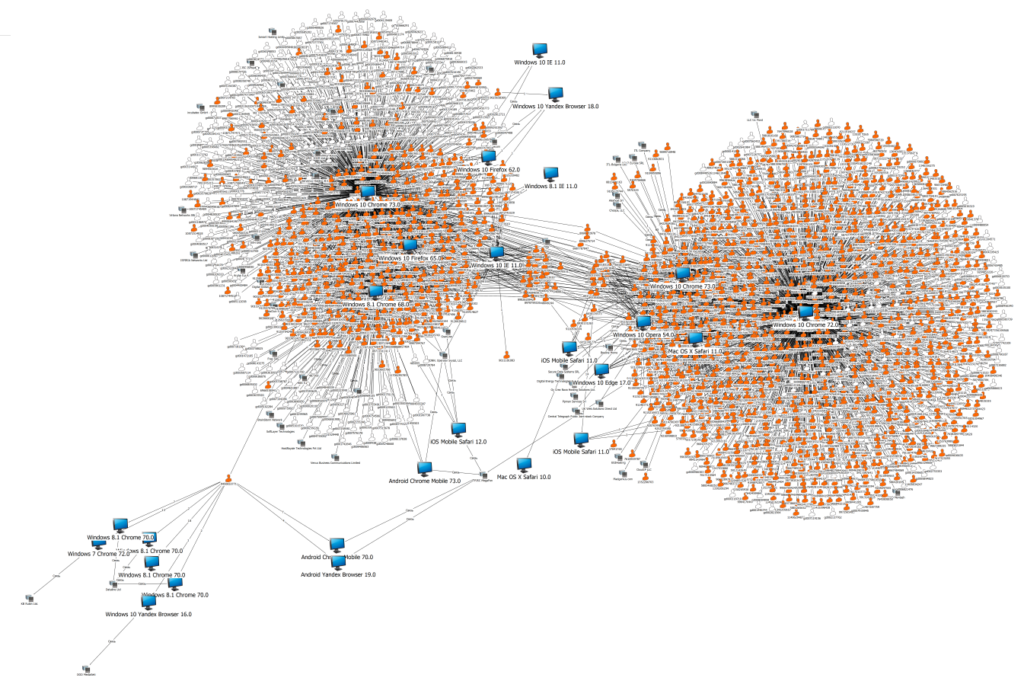

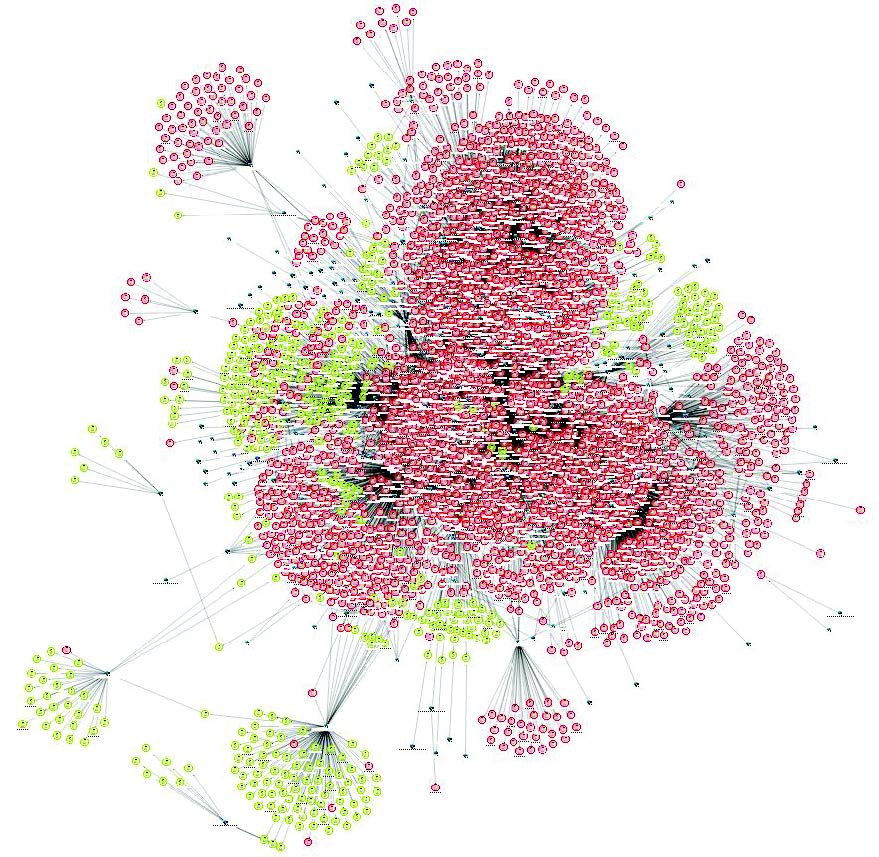

La nueva solución de prevención de fraude basada en la nube de Kaspersky Lab, por ejemplo, integra el rastreo de los movimientos del ratón y el patrón de navegación para ayudar a detectar la actividad fraudulenta en la banca en línea. Cada persona tiene una forma única de mover el ratón por la pantalla. Tanto si no eres capaz de estar con el ratón parado como si vas directo/a al objetivo, el sistema sabrá que eres tú. Si cambia algo en tu forma de mover el ratón, el sistema lo detectará y activará una alerta. No solo porque podría ser otra persona la que estuviese utilizando tu cuenta, sino porque podría tratarse de otra cosa, como un malware. Por ejemplo, si el sistema detecta que el ratón se mueve a través de la página a una velocidad constante, o que no se mueve en absoluto, es un fuerte indicador de que te quieren suplantar utilizando un software automatizado, como el malware, o que está intentando acceder en tu lugar alguien que utiliza una herramienta de administración remota (conocida como RAT).

El patrón de navegación en línea es igualmente revelador. Los titulares de cuentas tienden a dirigirse primero a las páginas de las transacciones para ocuparse de las facturas y otras cosas. Por otro lado, los usuarios malintencionados y fraudulentos no están interesados en pagar la factura de electricidad, pero sí quieren saber cuáles son los límites de crédito y los datos personales del titular de la cuenta. Así que ahí es a donde se dirigen primero, y esa prisa por llegar a los datos activa una alerta en el sistema.

Los autores de malware más astutos que han resuelto este problema y pasan despreocupadamente por encima de las credenciales después de haber estado un rato en las plantillas de pago, serán igualmente descubiertos, ya que la solución de seguridad nunca deja de controlar el patrón de navegación.

La utilización de las pautas de pulsación de teclas como identificadores es cada vez menos pertinente, ya que hoy en día se accede a muchos servicios en línea mediante dispositivos móviles y la actividad del teclado suele ser mínima.

Y por último, pero no menos importante, están los que quieren identificarte utilizando casi todo. El nuevo proyecto Abacus de Google autenticará a las personas mediante una «puntuación de confianza» acumulativa, en la que tu teléfono vigila y reconoce continuamente tus patrones de localización, cómo caminas y escribes, así como tus rasgos faciales y más. Nuestra propia experiencia sugiere que varios marcadores biométricos siempre serán más seguros que uno solo, pero esto debe sopesarse, debido a la posible pérdida de privacidad personal.

Abordar los riesgos de seguridad

Los marcadores biométricos son ideales para ser utilizados como identificadores, debido a que son únicos e inalterables a lo largo del tiempo. Esto mismo también los hace muy vulnerables. Si estos identificadores se ven comprometidos, las consecuencias potenciales para las víctimas en términos de pérdida de privacidad y seguridad son graves.

Los identificadores biométricos son, por su propia naturaleza, a menudo públicos, cualquiera puede estar tomando una foto de su oído u ojo en este momento. Y si son la puerta de entrada a algunos de tus datos más personales, se deduce que podrías estar revelando todo sobre ti sin siquiera saberlo. Un escenario de pesadilla de una pérdida total de privacidad.

Además, a pesar de que los datos biométricos ya se utilizan ampliamente para la autenticación e identificación, la utilización de datos sobre las partes del cuerpo no está reglamentada. Debemos abordar todas estas vulnerabilidades antes de que los atacantes descubran cómo explotarlas.

Hace dos años, nosotros, y otros como nosotros, comenzamos a preocuparnos por estos detalles. Además de las nuevas tecnologías de prevención de fraudes de Kaspersky, Kaspersky Lab también posee una patente de autenticación biométrica y contextual multifactorial, y exploraremos esta área más a fondo desde la perspectiva de la tecnología de seguridad. Todo esto se basa en la teoría, cada vez más reconocida por las empresas y la industria de la seguridad, de que una métrica por sí sola es demasiado vulnerable. La protección más efectiva debe combinar al menos dos de los siguientes elementos: algo de ti (tu cuerpo), algo que conoces (tu información personal) y algo que tienes (una clave de acceso, o similar).

Conclusión

La colaboración será clave: entre los desarrolladores de las tecnologías de autenticación e identificación biométrica, la industria de la seguridad y las organizaciones que implementarán los productos finales. Juntos, tenemos la responsabilidad de desarrollar soluciones que hagan la vida más fácil y segura para los usuarios y más difícil, si no imposible, para los delincuentes.

No podemos permitirnos fallar. Cada persona tiene solamente un cuerpo. Es posible reemplazar una tarjeta de crédito robada o un número de cuenta bancaria, sin mencionar el establecimiento de una nueva contraseña, pero ¿cómo se reemplazan las retinas, las orejas, o incluso las huellas dactilares comprometidas? No puedes marcar una casilla y, a cambio, recibir un correo electrónico con un enlace para crear un nuevo latido.

Fuente: http://www.itp.net/617626-using-our-bodies-as-secure-id-%E2%80%93-when-do-we-worry